닥터포텐 손마사지기를 21년도에 구매해서 사용한지 어느정도 시간이 지났네요, 23년에 모델이 리뉴얼 되었지만 과거 모델로 적어봅니다.

닥터포텐 손마사지기

제품무게 980g

본체 크기 상단 15cm 세로 30cm 높이 11cm

박스를 열면 구성은 단촐합니다.

제품본체, 설명서, 충전케이블이 끝입니다.

박스에는 4가지로 기능을 간단하게 설명해주고 있습니다.

[온열모드 탑재]

34도의 따뜻한 온열기능입니다.

[수지침 지압방식]

돌기 개수가 총 850개입니다.

[공기압마사지]

5단계 강약조절이 가능합니다.

[간편한버튼]

4개의 버튼으로 간편하게 사용이 가능합니다.

아래는 설명서입니다.

아래는 제품 본체를 꺼내서 찍은 사진입니다.

전원을 켜기 전 버튼부분과 전원을 켠 후의 버튼부분입니다.

아래는 손을 넣는 부분과 손가락 끝부분에 해당하는 위치을 찍은 사진입니다.

손가락 끝부분쪽이 뚤려 있어서 자유롭게 지압위치를 조절할 수 있습니다.

사용하면서 느낌점은 따뜻하니 지압해주는 느낌이 좋습니다. 부모님께도 선물로 드리는걸 추천드립니다.

공기압때품에 제품이 벌어지는건 아닌지 걱정이 들던데 21년 4월부터 지금까지 문제가 발생한 적은 없습니다.

한가지 아쉬운부분은 제품 아래에 나사부분을 가릴겸 스크레치 방지용으로 고무받침 6개가 양면테이프로 붙어 있는데,

사용하면서 온열기능의 열 때문에 양면테이프가 녹아서 떨어져버리더군요.

지금은 전부 사라졌습니다.

23년 리뉴얼 제품은 아래와 같이 기능이 개선되었습니다.

편리한 C타입

돌기개수 970개

게르마늄 자석 탑재

'사노라면' 카테고리의 다른 글

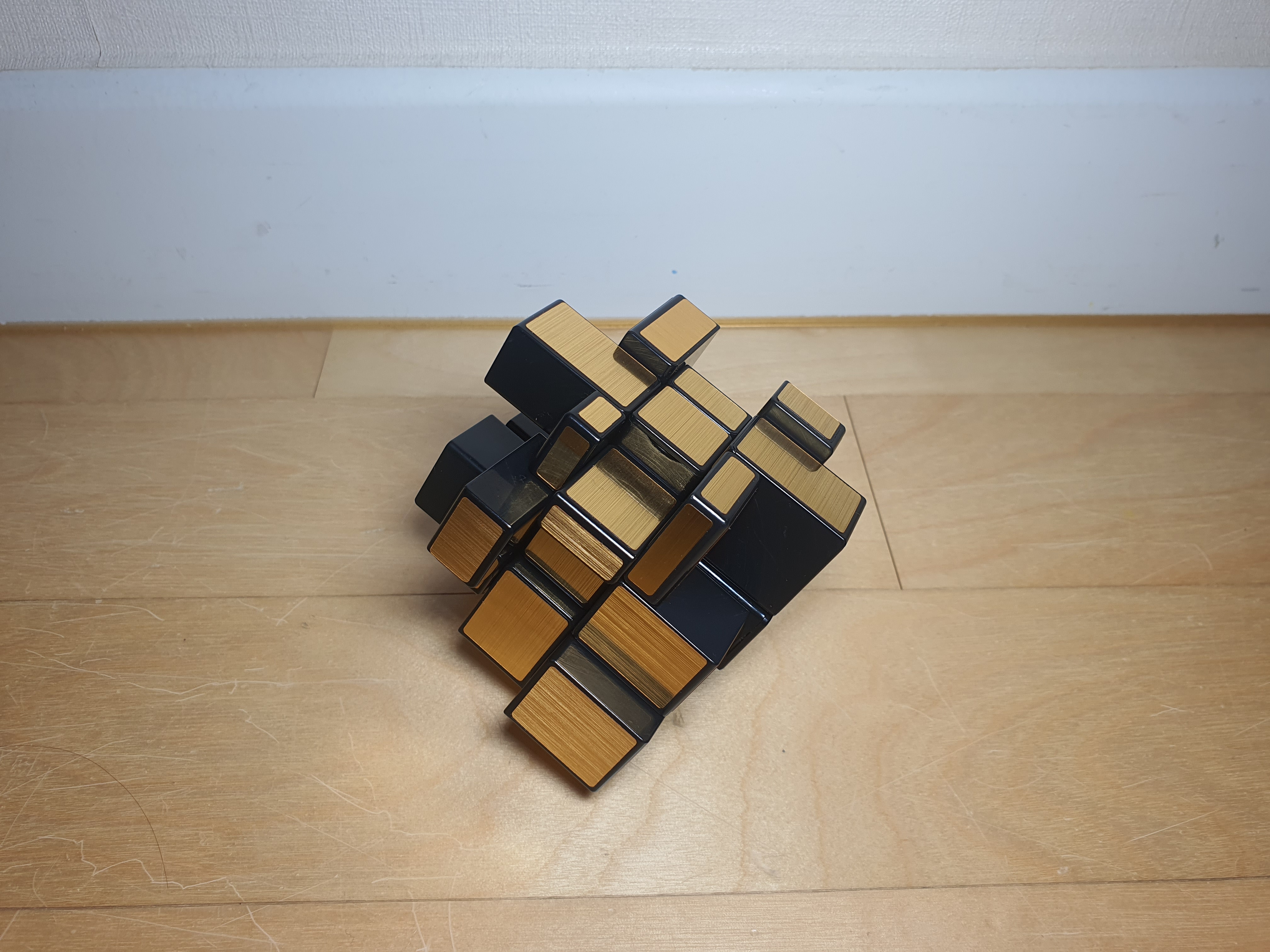

| 3×3×3 미러 큐브(Mirror Cube) (0) | 2023.11.06 |

|---|---|

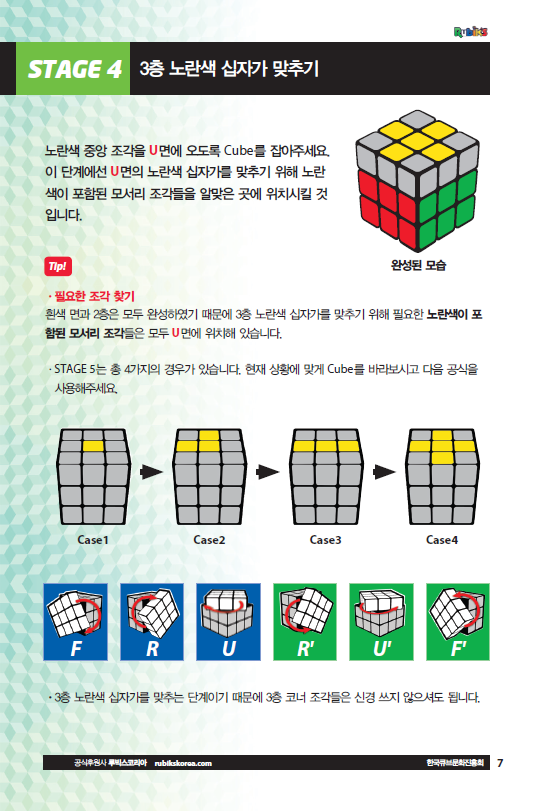

| 루빅스 큐브(Rubik's Cube) 공식 (0) | 2023.11.06 |

| 루빅스 큐브(Rubik's Cube) (1) | 2023.11.06 |

| Lydsto 무선 휴대용 진공 청소기(handheld dust collector) and 에어 펌프(air inflator) (0) | 2023.08.13 |

| Turbo Racing C13 Micro Rally Car 1:76 RTR (Dark Green) 초미니 RC카 (0) | 2023.08.13 |