◎ WSL(Linux용 Windows 하위 시스템) 설치

WSL(Linux용 Windows 하위 시스템) 설치는 두 가지 방법이 있습니다.

> 단순화된 설치 (미리 보기 릴리스) : wsl --install

- wsl --install 단순화된 설치 명령을 사용하려면 Windows 참가자 프로그램에 가입하고 Windows 10(OS 빌드 20262 이상)의 미리 보기 빌드를 설치해야 하지만 수동 설치 단계를 따를 필요가 없습니다. 관리자 권한으로 명령 창을 열고 wsl --install을 실행하고 다시 시작하기만 하면 WSL을 사용할 준비가 됩니다.

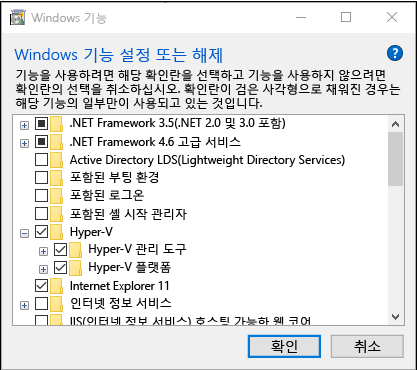

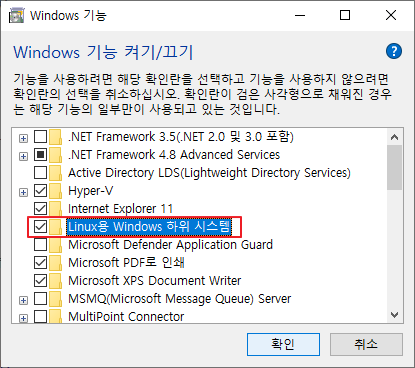

- 실행(WinKEY+R) –> optionalfeatures로 실행하면 선택적 기능 창이 열리면 'Linux용 Windows 하위 시스템'에 체크해주고 재부팅합니다.

> 수동 설치 : 아래에 나열된 여섯 단계를 수행합니다.

- WSL의 수동 설치 단계는 아래에 나열되어 있으며 모든 버전의 Windows 10에 Linux를 설치하는 데 사용할 수 있습니다.

◎ 단순화된 설치

> Linux용 Windows 하위 시스템의 설치 프로세스는 최신 Windows 10에서 크게 개선되어 수동 설치 단계를 단일 명령으로 대체합니다.

--install 명령은 다음 작업을 수행됩니다.

- 선택 사항인 WSL 및 Virtual Machine 플랫폼 구성 요소를 사용하도록 설정합니다.

- 최신 Linux 커널을 다운로드하여 설치합니다.

- WSL 2를 기본값으로 설정합니다.

- Linux 배포 (재부팅이 필요할 수 있음) 를 다운로드하여 설치합니다.

기본적으로 설치된 Linux 배포는 Ubuntu입니다. 이 값은 wsl --install -d <Distribution Name>을 사용하여 변경할 수 있습니다. (<Distribution Name>을 원하는 배포 이름으로 바꿉니다.) wsl --install -d <Distribution Name> 명령을 사용하여 초기 설치 후 머신에 Linux 배포를 추가할 수 있습니다.

사용 가능한 Linux 배포 목록을 보려면 wsl --list --online을 입력합니다.

> 실행(WinKEY+R) –> optionalfeatures로 실행하면 선택적 기능 창이 열리면 'Linux용 Windows 하위 시스템'에 체크해주고 재부팅합니다.

◎ 수동 설치

> Linux용 Windows 하위 시스템 사용

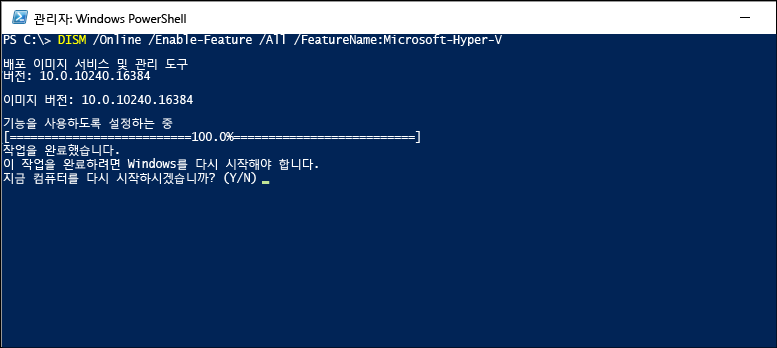

Windows에서 Linux 배포를 설치하려면 먼저 "Linux용 Windows 하위 시스템" 옵션 기능을 사용하도록 설정합니다.

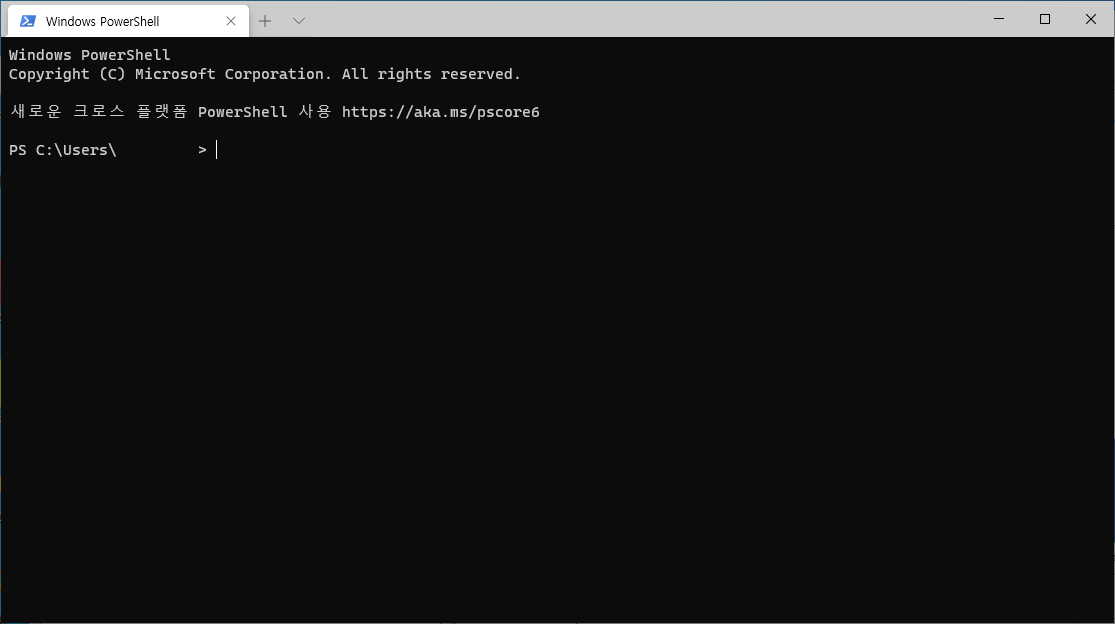

PowerShell을 관리자 권한으로 열어 실행합니다.

| PS C:\> dism.exe /online /enable-feature /featurename:Microsoft-Windows-Subsystem-Linux /all /norestart |

이제 다음 단계로 이동하여 WSL 2로 업데이트하는 것이 좋습니다. 그러나 WSL 1만 설치하려면 컴퓨터을 다시 시작 하여 마지막 단계의 선택한 Linux 배포 설치로 이동할 수 있습니다. WSL 2로 업데이트하려면 컴퓨터가 다시 시작될 때까지 기다린 후 다음 단계로 이동합니다.

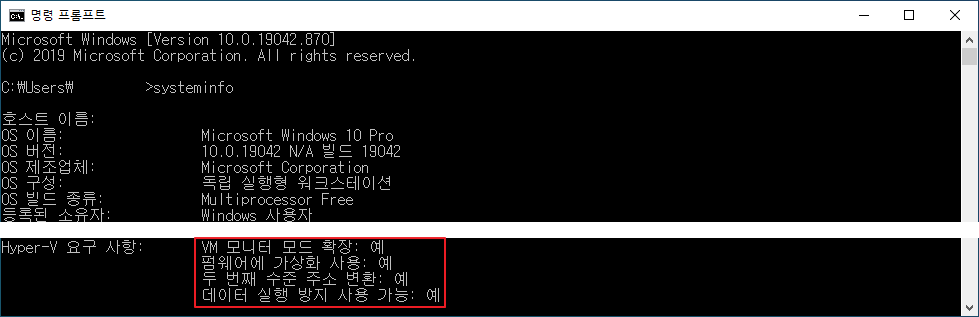

> WSL 2 실행을 위한 요구 사항 확인

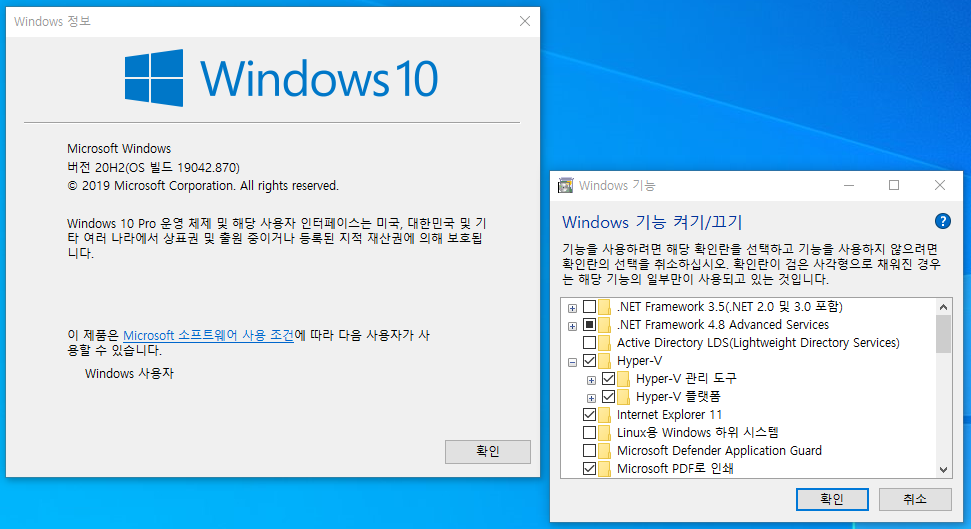

WSL 2로 업데이트하려면 Windows 10을 실행해야 합니다.

- x64 시스템의 경우: 버전 1903 이상, 빌드 18362 이상

- ARM64 시스템의 경우: 버전 2004 이상, 빌드 19041 이상

- 18362보다 낮은 빌드는 WSL 2를 지원하지 않습니다. Windows Update Assistant를 사용하여 Windows 버전을 업데이트합니다.

버전 및 빌드 번호를 확인하려면 Windows 로고 키 + R 을 선택하고, winver 를 입력 후 엔터를 눌러줍니다. (또는 Windows 명령 프롬프트에서 ver 명령을 입력합니다.) [설정] 메뉴에서 최신 Windows 버전으로 업데이트합니다.

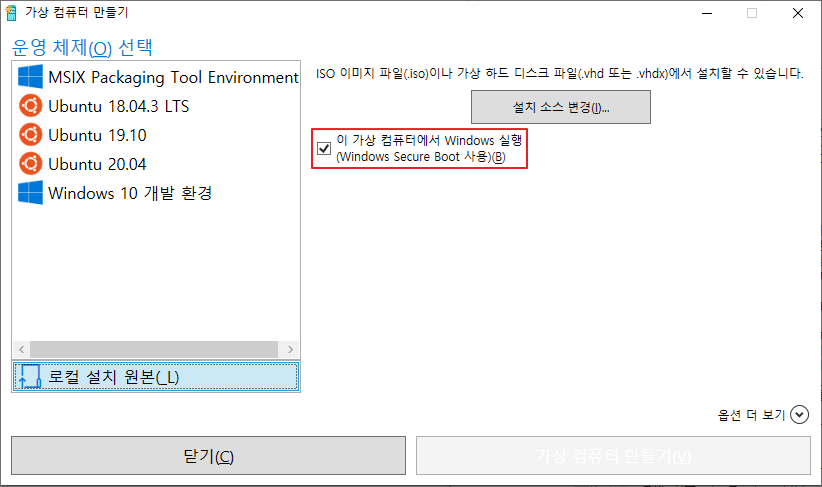

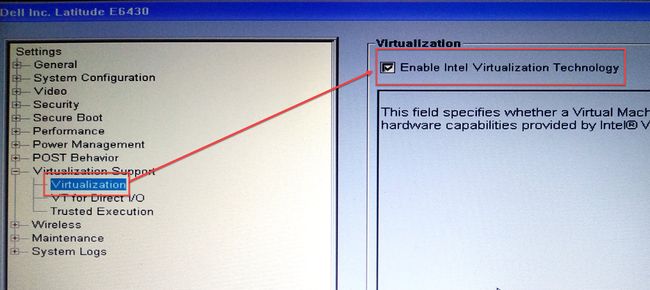

> Virtual Machine 기능 사용

WSL 2를 설치하려면 먼저 Virtual Machine 플랫폼 옵션 기능을 사용하도록 설정해야 합니다. 이 기능을 사용하려면 머신에 가상화 기능이 필요합니다.

PowerShell을 관리자 권한으로 열어 실행합니다.

| PS C:\> dism.exe /online /enable-feature /featurename:VirtualMachinePlatform /all /norestart |

컴퓨터를 다시 시작하여 WSL 설치를 완료하고 WSL 2로 업데이트합니다.

> Linux 커널 업데이트 패키지 다운로드

- 최신 패키지를 다운로드합니다.

. x64 머신용 최신 WSL2 Linux 커널 업데이트 패키지

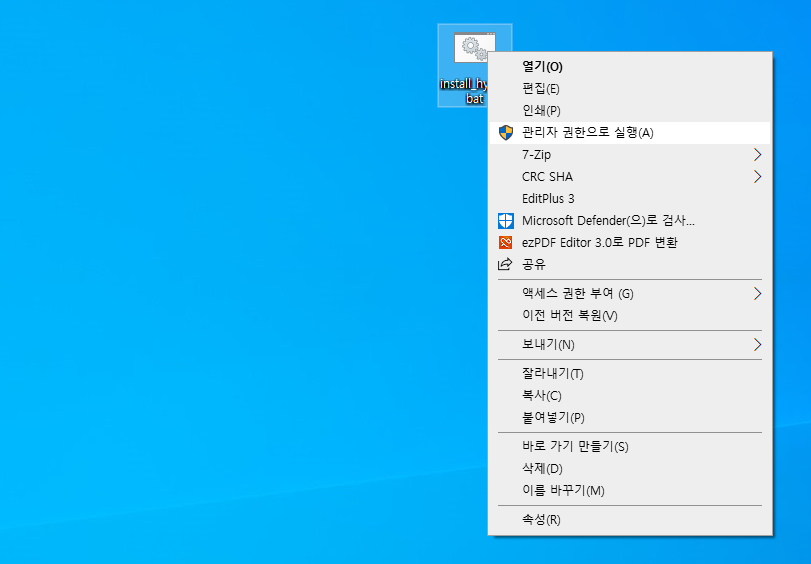

- 다운로드한 업데이트 패키지를 실행합니다. (실행하려면 두 번 클릭 - 관리자 권한을 요구하는 메시지가 표시되면 '예'를 선택하여 이 설치를 승인합니다.)

설치가 완료되면 새 Linux 배포를 설치할 때 WSL 2를 기본 버전으로 설정하는 다음 단계로 이동합니다. (새 Linux 설치를 WSL 1로 설정하려면 이 단계를 건너뜁니다.)

> WSL 2를 기본 버전으로 설정

PowerShell을 열고 이 명령을 실행하여 새 Linux 배포를 설치할 때 WSL 2를 기본 버전으로 설정합니다.

| PS C:\> wsl --set-default-version 2 |

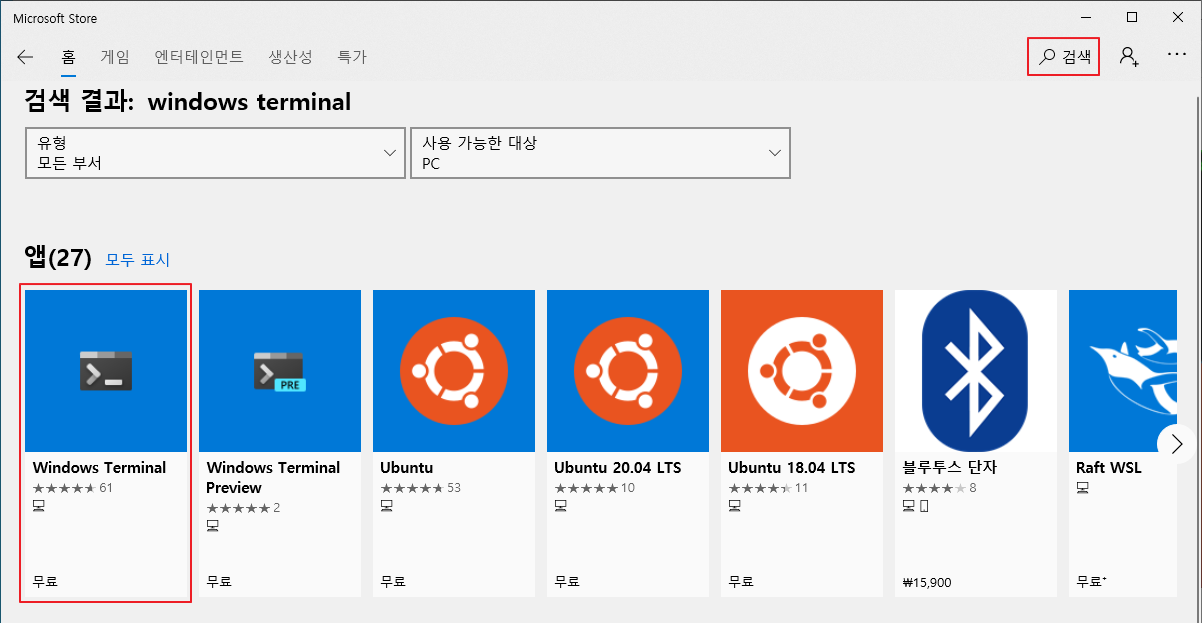

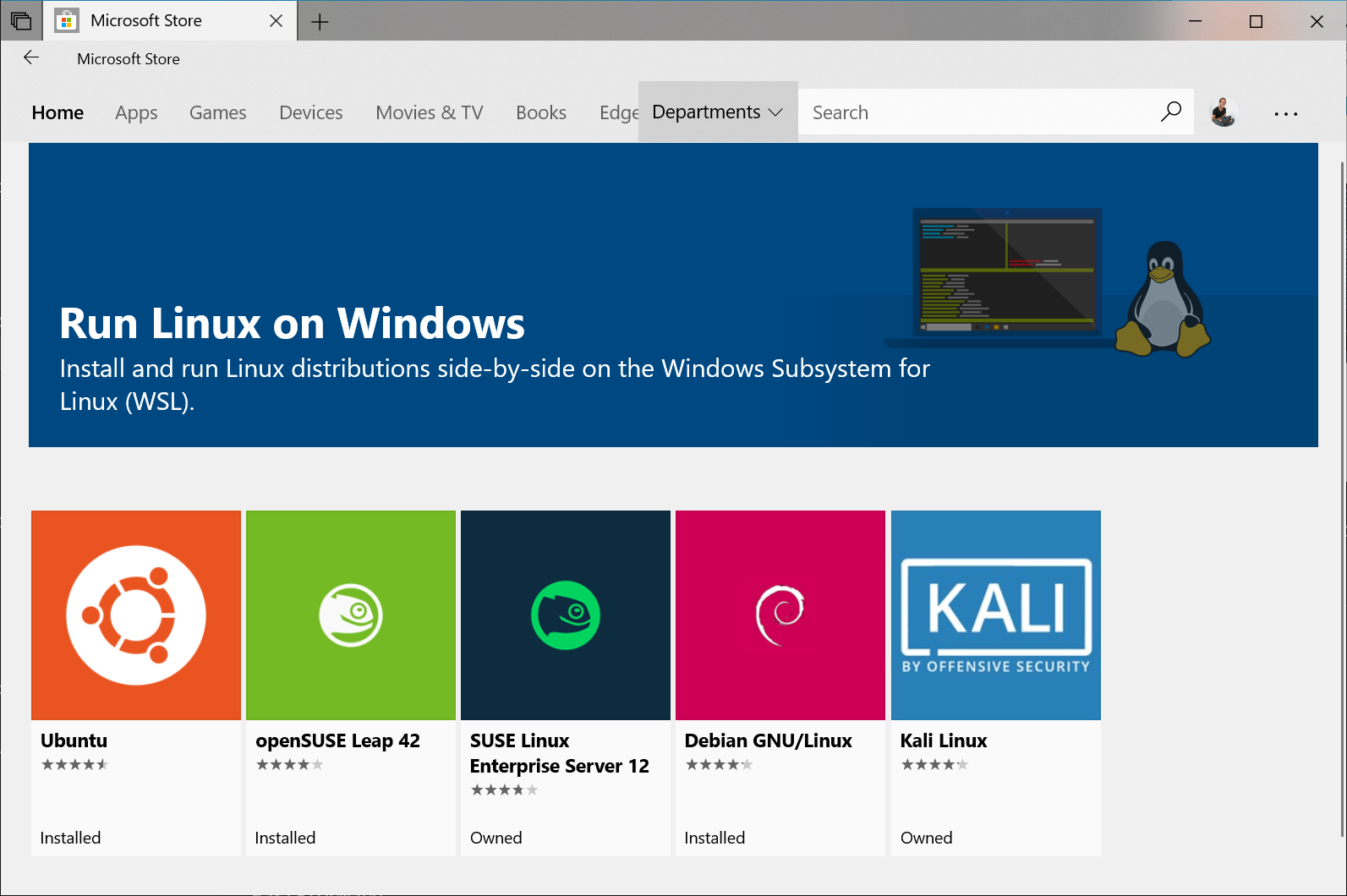

> 선택한 Linux 배포 설치

- Microsoft Store를 열고 즐겨 찾는 Linux 배포를 선택합니다.

- 각 배포에 대한 Microsoft Store 페이지를 여는 링크는 다음과 같습니다.

. Ubuntu 16.04 LTS

. Ubuntu 18.04 LTS

. Ubuntu 20.04 LTS

. openSUSE Leap 15.1

. SUSE Linux Enterprise Server 12 SP5

. SUSE Linux Enterprise Server 15 SP1

. Kali Linux

. Debian GNU/Linux

. Fedora Remix for WSL

. Pengwin

. Pengwin Enterprise

. Alpine WSL

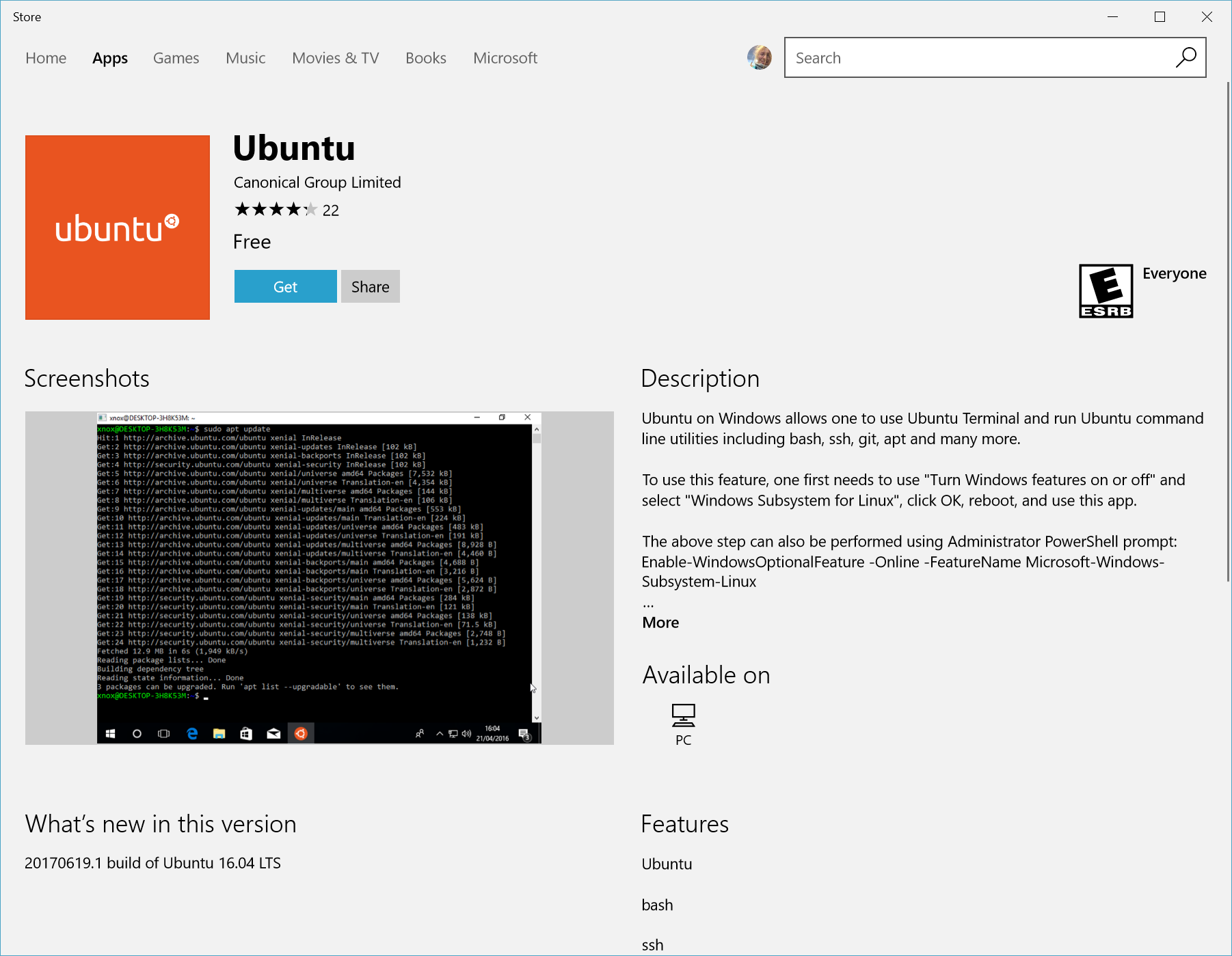

- 배포 페이지에서 "가져오기"를 선택합니다.

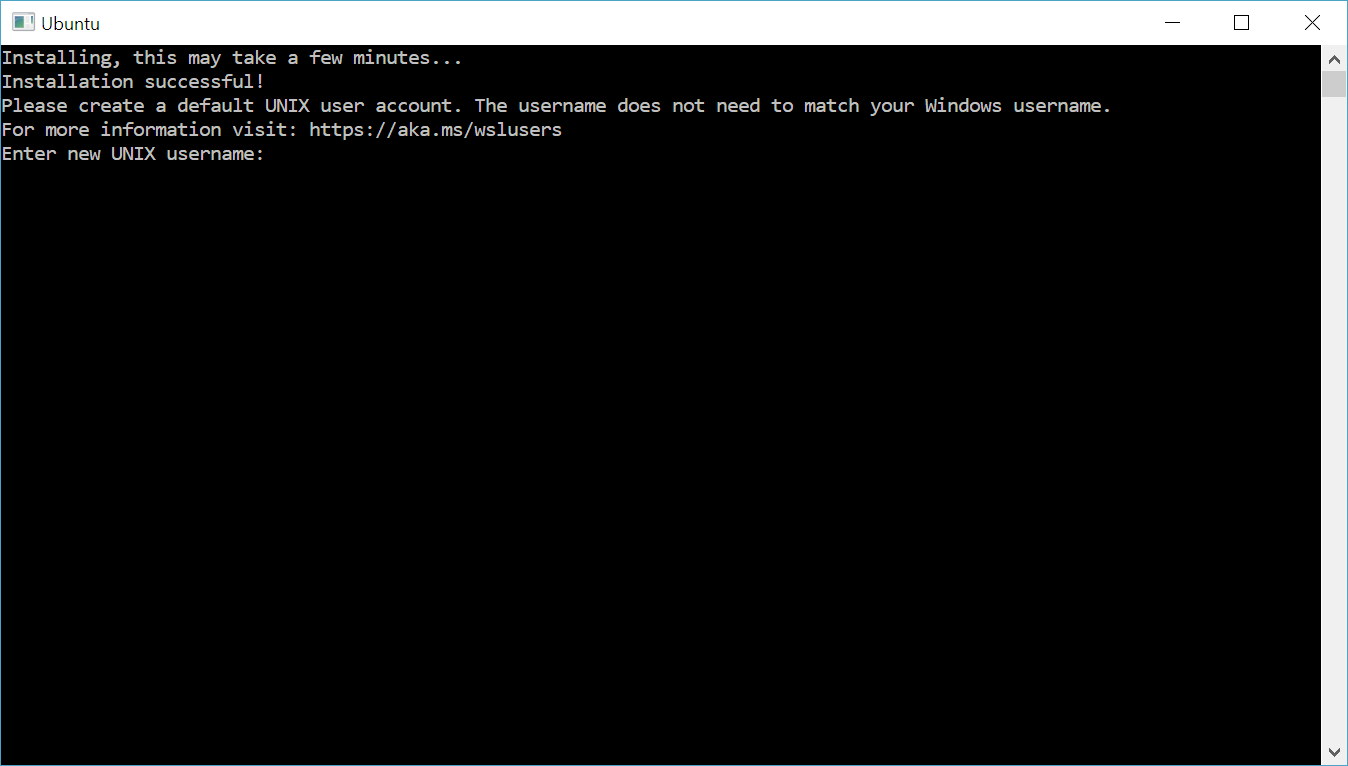

새로 설치된 Linux 배포를 처음 시작하면 콘솔 창이 열리고 파일이 압축 해제되어 PC에 저장될 때까지 1~2분 정도 기다려야 합니다. 이후의 모든 시작은 1초도 걸리지 않습니다.

새 Linux 배포에 대한 사용자 계정 및 암호를 만들어야 합니다.

Windows 운영 체제와 완전히 통합된 Linux 배포를 설치를 완료했습니다.

◎ Linux 암호 재설정

> root 암호변경

Linux 배포용 암호를 잊은 경우 다음을 수행합니다.

PowerShell을 열고, wsl -u root 명령을 사용하여 기본 WSL 배포의 루트를 입력합니다.

기본값이 아닌 배포에서 잊어버린 암호를 업데이트해야 하는 경우 ubuntu을 대상 배포의 이름으로 바꾼 wsl -d ubuntu -u root 명령을 사용합니다.

WSL 배포가 PowerShell 내의 루트 수준에서 열리면 passwd <WSLUsername> 명령을 사용하여 암호를 업데이트할 수 있습니다. 여기서 <WSLUsername>은 암호를 잊어버린 계정 사용자 이름입니다.

새 UNIX 암호를 입력한 다음, 해당 암호를 확인하라는 메시지가 표시됩니다. 암호가 성공적으로 업데이트되었다는 메시지가 표시되면 exit 명령을 사용하여 PowerShell 내에서 WSL을 닫습니다.

'가상화 > Hyper-V' 카테고리의 다른 글

| WSL2에서 칼리 리눅스(Kali Linux) xrdp 원격접속 (0) | 2023.03.22 |

|---|---|

| 윈도우(Windows) 11 Hyper-V에 설치하기 (29) | 2021.10.10 |

| 윈도우(Windows) 10에서 Hyper-V를 사용하여 가상 컴퓨터 만들기 (0) | 2021.03.24 |

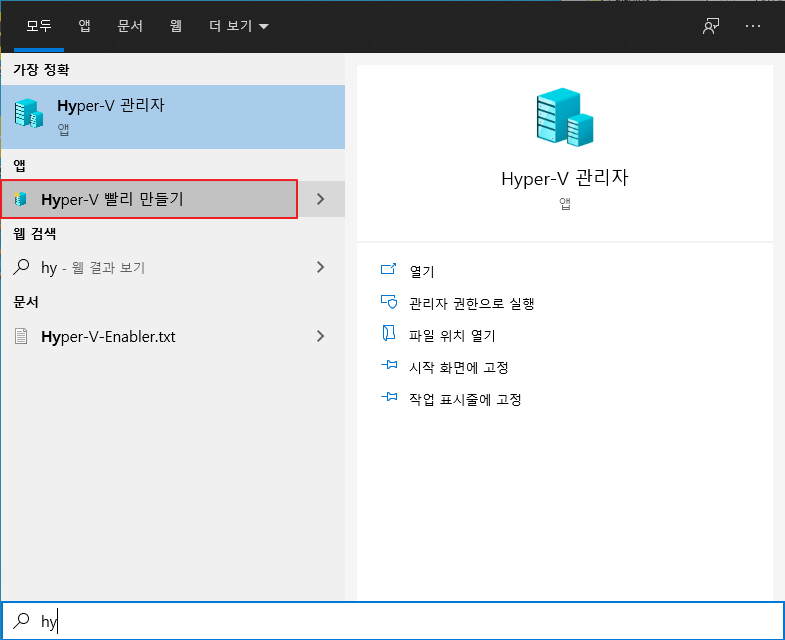

| 윈도우(Windows) 10에 Hyper-V 설치 (0) | 2021.03.24 |

| 윈도우(Windows) 10 Home에서 Hyper-V를 활성화하는 방법 (2) | 2021.03.24 |