(서비스업) 근로자 정기안전보건교육 III

근골격계 예방을 위한 예방관리 추진팀의 역할로 보기 어려운 것은? 3번

① 예방·관리프로그램의 수립 및 수정에 관한 사항을 결정

② 예방·관리프로그램의 실행 및 운영에 관한 사항을 결정

③ 근골격계질환자를 주기적으로 면담하여 가능한한 조기에 작업장에 복귀할 수 있도록 도움

④ 근골격계 질환자에 대한 사후조치 및 근로자 건강보호에 관한 사항 등을 결정하고 실행

다음 중 지진 발생 시 피난방법에 대한 설명으로 옳지 않은 것은? 3번

① 사전에 대피 장소를 확인해두고 직원에게 알려둔다.

② 지진에 의한 화재의 연소가 확대되고, 해일, 고조 등으로 지역 전체가 위험하게 된 경우 신속하게 피난 장소로 대피해야 한다.

③ 직장에서 피난 장소까지 하나의 경로를 정해둔다.

④ 피난 유도시 확성기, 메가폰 등을 활용하여 피난 시 혼란이 가중되지 않도록 지시

다음 중 근골격계 증상환자에 대한 올바른 설명이 아닌 것을 고르세요. 1번

① 증상호소자는 사업주가 시행하는 근골격계 부담작업 완화를 위한 작업전환명령을 거부할 수 있는 권한을 가진다.

② 사업주는 증상호소자 관리를 위하여 보건의료전문가에게 이를 위임할 수 있다.

③ 사업주는 보건의료전문가에게 작업장 순회 점검의 기회를 부여하여야 한다.

④ 사업주는 필요한 경우에는 근로자와의 면담과 조사를 통하여 근골격계질환이 있는 근로자를 조기에 찾아낸다.

다음은 운반안전지침입니다. 틀린 것을 고르세요. 2번

① 가벼운 물건을 들더라도 반드시 다리힘을 활용하라.

② 당길때보다는 밀때 허리에 더 부담을 준다.

③ 구부린 자세가 요구될 때 허리를 굽히지 말고 다리를 구부려라.

④ 수공구 등 작업 도구는 사전에 준비(몸에 부착)하고 가까이 놓아라(사다리, 대차)

다음중 근골격계질환 예방관리 프로그램의 교육내용으로 적합하지 않은 것은? 4번

① 작업도구와 장비 등 작업시설의 올바른 사용방법

② 근골격계질환 발생 시 대처요령

③ 근골격계 증상과 징후 식별방법 및 보고방법

④ 금연의 필요성

전기화재의 대책 중 전기기기 등에 대한 대책에 대한 설명 중 잘못된 것은? 1번

① 코드는 가급적 짧게 사용하되 연장하고자 할 경우에는 임의로 꼬아서 접속해야 한다.

② 코드를 스태플 등으로 고정시켜 사용하는 것을 금지한다.

③ 한 가닥의 코드에 문어발식으로 많은 전기기구를 꽂아 사용하는 것을 금지한다.

④ 전선의 허용 전류는 전선의 굵기에 따라 다르므로 적당한 전선의 종류 및 굵기를 선정해야 한다.

다음 중 인체가 땀 등으로 젖어 있을 때 저항값은 얼마로 감소하게 되는가? 4번

① 1/2

② 1/4

③ 1/15

④ 약 1/20 이상

다음 중 산행 시 주의사항으로 옳지 않은 것은? 3번

① 배낭에는 기상이변 등을 대비하여 랜턴, 우의, 상비약품 등을 준비하는 것이 좋다.

② 손에는 될 수 있으면 물건을 들고 다니지 않는 것이 좋다.

③ 산행 중에는 체력소모가 심하기 때문에 음식은 한번에 많이 먹는 것이 좋다.

④ 길을 잃었을 때는 계곡을 피하여 능선으로 올라가는 것이 좋다.

하인리히는 대형사고 한 건이 발생하기 이전에 이와 관련 있는 소형사고가 ( )회 발생하고, 소형사고 전에는 같은 원인에서 비롯된 사소한 징후들이 ( )회 나타난다는 통계적 법칙을 파악하였다. 다음 괄호 안에 들어갈 알맞은 숫자는? 3번

① 30, 300

② 15, 150

③ 29, 300

④ 31, 150

근골격계 예방을 위한 근로자의 역할로 보기 어려운 것은? 4번

① 작업과 관련된 근골격계질환의 증상 및 질병발생, 유해요인을 관리감독자에게 보고

② 예방·관리프로그램의 개발·평가에 적극적으로 참여 및 준수

③ 예방·관리프로그램의 시행에 적극적으로 참여

④ 교육 및 훈련에 관한 사항을 결정하고 실행

마슬로우의 인간욕구 5단계중 2단계에 들어갈 말은? 3번

① 생리적 욕구

② 사회적 욕구

③ 안전의 욕구

④ 자아실현의 욕구

심실세동의 증상이 아닌 것은? 4번

① 후두부 맥박이 정지됨

② 동공이 확대됨

③ 눈동자가 불빛에 반응을 보이지 않음

④ 피부가 거칠어지고 윤기가 없어짐

한파 주의보 또는 경보 발령시 주의사항으로 옳지 않은 것은? 1번

① 운동 강도를 평소보다 높인다.

② 될 수 있으면 대중교통을 이용한다.

③ 노출부위의 보온에 유의하고 특히, 머리부분의 보온에 신경을 써야 한다.

④ 과도한 전열기기의 사용을 금지하고, 인화물질을 전열기 부근에 두지 말아야 한다.

산행 시 주의사항으로 옳지 않은 것은? 1번

① 일행 중 가장 강한 사람을 기준으로 산행해야 한다.

② 될 수 있으면 30킬로그램 이상의 짐을 지지 않아야 한다.

③ 등산화는 발에 잘 맞고 통기성과 방수능력이 좋은 것을 착용해야 한다.

④ 급경사 등 위험한 곳에서는 보조 자일을 사용한다.

다음 중 불안전한 행동이 일어나는 1차 원인(직접원인) 중 가장 빈번하게 일어나는 것은? 2번

① 안전보건교육을 받지 못했다.

② 안전보건교육은 받았지만 기억하지 못했다.

③ 올바르게 작업할 수 있었지만 하지 않았다.

④ 할 수 있었지만 하지 않았다.

감정노동을 하는 근로자를 위한 스트레스 관리에 대한 설명으로 옳지 않은 것은? 3번

① 직무스트레스는 예방과 관리가 필요하다는 것을 인식한다.

② 감정노동 자체를 완화시키는 방안을 마련한다.

③ 상사와 동료들과 함께 휴식할 수 있는 공간을 마련한다.

④ 직무스트레스 예방과 관리를 위한 조직의 지원도 필요하다.

운반물을 손이나 인체의 힘으로 들어 올리거나 내려 놓거나 밀거나 당기거나 하여 옮겨 놓는 작업을 무엇이라 합니까? 1번

① 인력운반작업

② 동력운반작업

③ 입체하역작업

④ 수직이동작업

전기화재의 대책 중 발화원인에 대한 대책에 대한 설명 중 잘못된 것은? 2번

① 문어발식 배선 금지

② 동일 전선관에 많은 전선 삽입하여 선정리 할 것

③ 전선 인출부를 보강하여 단락사고 방지

④ 전기를 사용하지 않을 때는 전원 스위치 끄기

근골격계 증상환자를 관리하는 방법으로 올바르지 않은 것을 고르세요. 4번

① 조기발견체계 구축

② 증상과 징후 보고에 따른 후속조치

③ 업무제한과 보호조치

④ 증상호소자 격리

다음 중 인적안전과 물적안전이 올바르게 짝지어진 것은? 2번

① 인적안전: 인간정신의 안전화, 기계설비의 안전화 물적안전: 행동의 안전화, 작업환경의 안전화

② 인적안전: 인간정신의 안전화, 행동의 안전화 물적안전: 작업환경의 안전화, 기계설비의 안전화

③ 인적안전: 행동의 안전화, 기계설비의 안전화 물적안전: 인간정신의 안전화, 작업환경의 안전화

④ 인적안전: 행동의 안전화, 작업환경의 안전화 물적안전: 인간정신의 안전화, 기계설비의 안전화

장척물의 2인 운반방법을 순서대로 설명한 것입니다. 올바르지 않은 것을 고르세요. 3번

① 장척물의 끝에 A리더가, 전체의 1/4지점에 B가 위치한다.

② A리더의 신호에 맞춰 함께 들어 B의 어깨에 올린다.

③ A리더는 앞쪽으로가서 1/3지점에서 B와 같은 어깨에 올린다.

④ A리더의 신호에 맞춰 일선 후 신호에 맞춰 같은 쪽 발을 뗀다.

다음 중 가스를 사용하기 전에 점검사항에 대한 설명으로 옳지 않은 것은? 2번

① 가스가 누출되지 않았는지 냄새로 우선 확인한다.

② LPG는 천정으로부터 도시가스(LNG)는 바닥으로부터 냄새를 맡아야 한다.

③ 불쾌한 냄새가 나면 가스가 새고 있다고 의심해야 한다.

④ 가스기구를 사용할 때에는 창문을 열어 신선한 공기로 충분히 실내를 환기시킨다.

운반자업에 부적합한 골격을 가진 사람ㅇ르 고르세요. 2번

① 허리가 길고 다리가 짧은 사람

② 배가 많이 나온 사람

③ 머리가 큰 사람

④ 팔다리가 긴 사람

다음 중 회사에서 감정노동자를 위해 필요한 사항이 아닌 것은. 3번

① 감정노동 관리에 대한 정책을 마련

② 적정 서비스 기준 및 고객 응대 매뉴얼 등 "근로자 자기보호 매뉴얼" 마련

③ 상당내용을 적어두는 상담일지 사용

④ 근로자들의 고충 전달을 위한 의사소통 채널 마련

전선 피복이 벗겨지거나 못 등을 박을 경우, 중량물의 압력이 가해지게 되면 전류가 전선에 연결관 전기기기 쪽 보다 저항이 적은 부분으로 집중적으로 흐르게 되는 현상을 무엇이라 하는가? 1번

① 단락

② 누전

③ 과전류

④ 스파크

다음 중 강풍(주의보/경보)이 몰아칠 경우 대처방법으로 옳지 않은 것은? 1번

① 나무 밑으로 피해 있는다.

② 지붕 위나 바깥에서 작업을 하여서는 안된다.

③ 자동차를 타고 갈 경우에는 속도를 줄인다.

④ 바닷가 근처로 가서는 안된다.

전격에 의해 외부에서 전압이 가해져 심장박동의 제어계에 영향을 주거나 파괴시켜 불규칙적인 박동을 일으키는 현상을 무엇이라 하는가? 3번

① 전격

② 심장마비

③ 심실세동

④ 간경화

감정 노동 관리 방안 중에서 자율신경계의 조화가 이루어져 긴장된 근육이 이완되는 효과와 함께 면역력이 강해지는 것은? 3번

① 근육이완법

② 복식호흡

③ 명상법

④ 긍정적생각

근골격계 예방을 위한 예방관리 추진팀의 역할로 보기 어려운 것은 3번

① 예방ㆍ관리프로그램의 수립 및 수정에 관한 사항을 결정

② 예방ㆍ관리프로그램의 실행 및 운영에 관한 사항을 결정

③ 근골격계질환자를 주기적으로 면담하여 가능한한 조기에 작업장에 복귀할 수 있도록 도움

④ 근공격계 질환자에 대한 사후조치 및 근로자 건겅보호에 관한 사항 등을 결정하고 실행

운반안전의 3요소가 아닌 것은? 4번

① 운반자세 확립

② 운반에너지의 최소화

③ 운반보조기구 및 수공구 활용

④ 운반전 후 스트레칭

다음 중 척추를 위협하는 나쁜 자세나 습관은 어떤 것인가요? 4번

① 운전을 할 때에는허리를 꼿꼿이 세운 채 운전한다.

② 물건을 들 때에는 허리를 구부리지 않고 다리를 구부려서 든다.

③ 다리를 곧게 펴고 앉는다.

④ 건강을 위해 푹신한 소파와 물침대를 주로 이용한다.

다음 중 근골격계 질환이 아닌것은? 3번

① 경추부 추간판 탈출증

② 수근관증후군

③ 신경성 위혐

④ 연골 연화증

유해요인을 조사하는 방법으로 적절하지 않은 것을 고르세요. 4번

① 근로자와의 면담

② 증상설문조사

③ 인간공학적 측면을 고려한 조사

④ 근로자 개개인의 건강점검

다음 중 공기의 유통이 나쁜 곳에서 고온상태로 가열되면서 전압이 걸리면 전류로 인한 발열로 탄화현상이 누진적으로 촉진되어 유기질 자체가 타거나 부근의 가연물에 착화되는 현상을 무엇이라고 하는가? 1번

① 절연열화

② 정전기

③ 누전

④ 지락

다음 중 마슬로우의 인간욕구 5단계에 해당하지 않는 것은? 4번

① 나의 능력을 발휘하고 싶다는 욕구

② 자기계발을 계속하고 싶다는 욕구

③ 자신이 이룰 수 있는 것 혹은 될 수 있는 것을 성취하려는 욕구

④ 외적으로 타인으로부터 주의를 받고, 인정을 받으며 집단 내에서 어떤 지위를 확보하려는 욕구

다음 중 근골격계예방관리 프로그램의 평가지표로 보기 어려운 것은? 2번

① 새로운 발생 사례 수를 기준으로 한 발생률의 비교

② 노무담당자의 증감 변화

③ 특정 기간 동안에 보고된 사례 수를 기준으로 한 증상자의 발생 빈도

④ 근로자의 만족도 변화

다음 중 전기사고를 예방하기 위한 방법이 아닌 것은? 4번

① 전기기기와 배선에 절연처리가 되어 있지 않은 부분은 노출하지 않는다.

② 전기기기는 땅이나 수도관과 전선으로 접지해야 한다.

③ 누전차단기를 설치한다.

④ 배선용 전선은 중간에 연결하여 사용한다.

다음 중 물체와 비중이 올바르게 짝지어진 것을 고르세요. 1번

① 콘크리트 : 2.3

② 선철 : 0.7

③ 납 : 1.2

④ 소나무 : 7.0

'사노라면' 카테고리의 다른 글

| 근로자 정기안전보건교육 (0) | 2022.03.12 |

|---|---|

| 근로자 정기안전보건교육 (0) | 2021.12.19 |

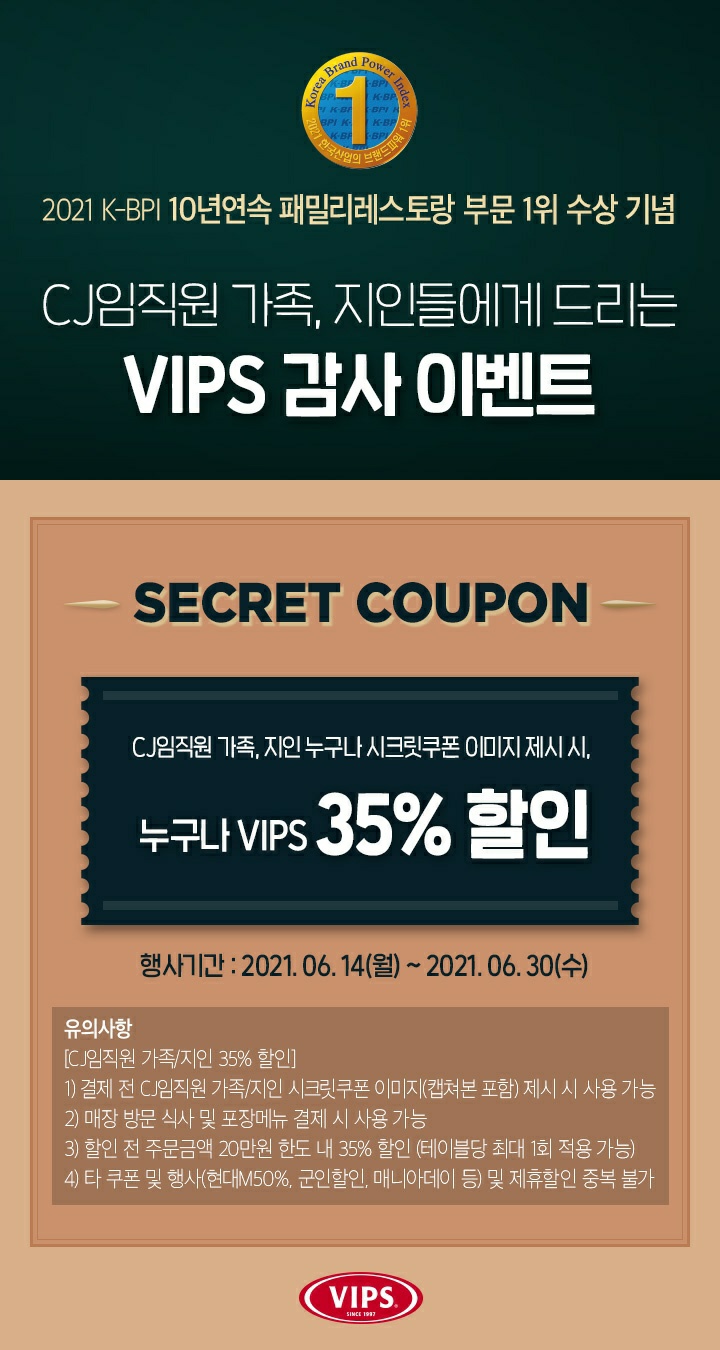

| 빕스 VIPS 할인 쿠폰(21년 6월) (0) | 2021.06.19 |

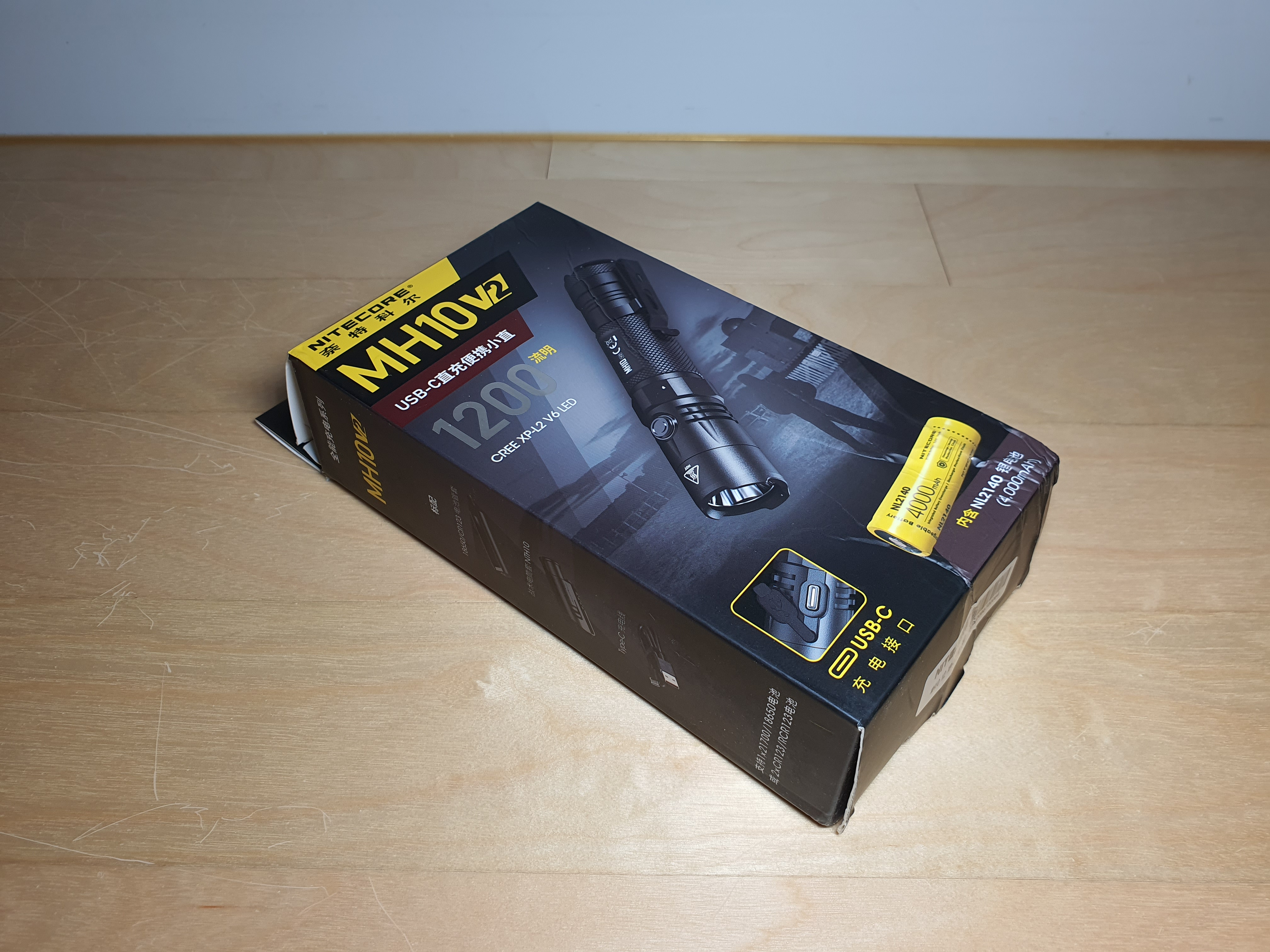

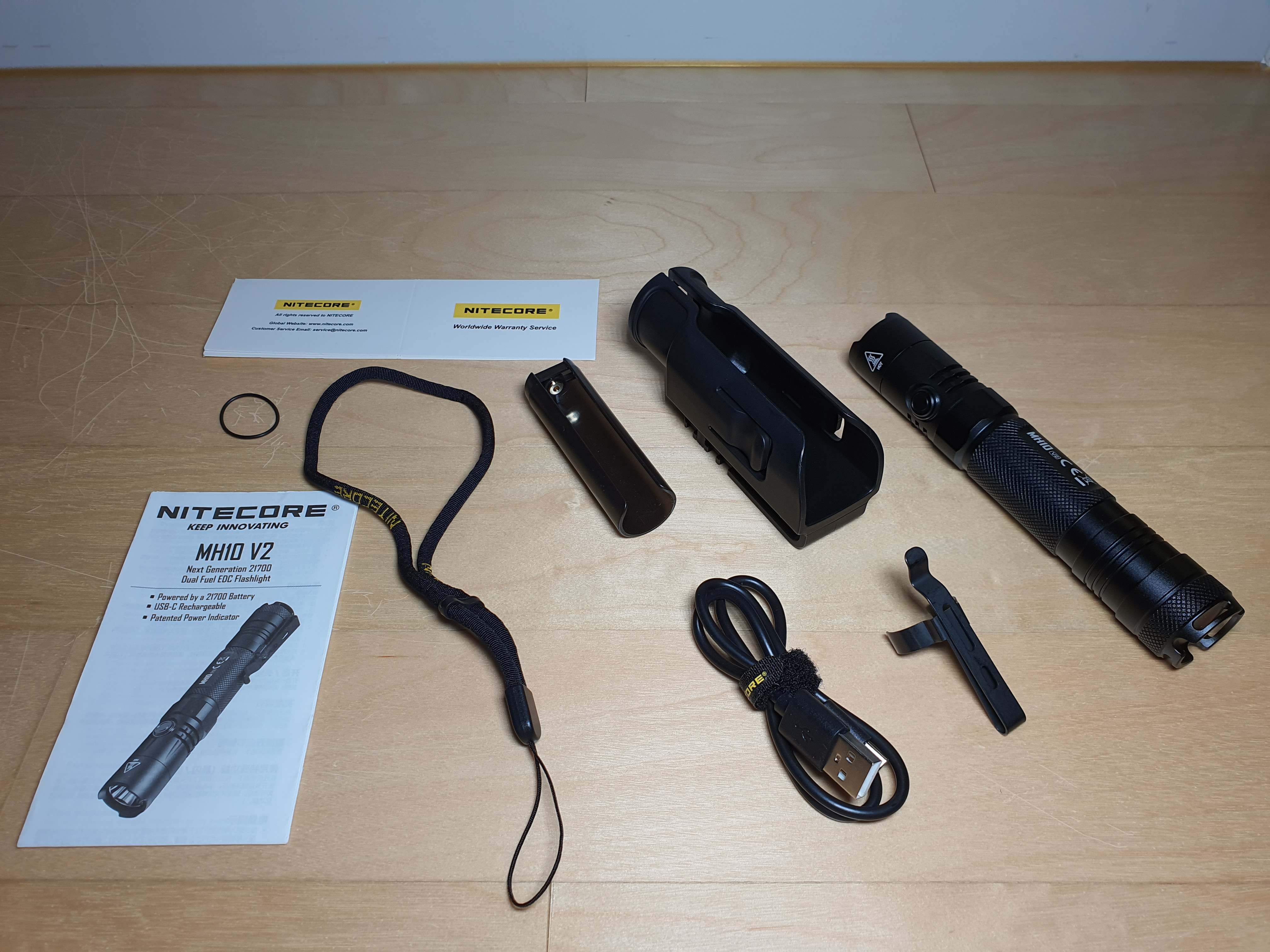

| 나이트코어(NITECORE) MH10 V2 LED 손전등 (0) | 2021.04.26 |

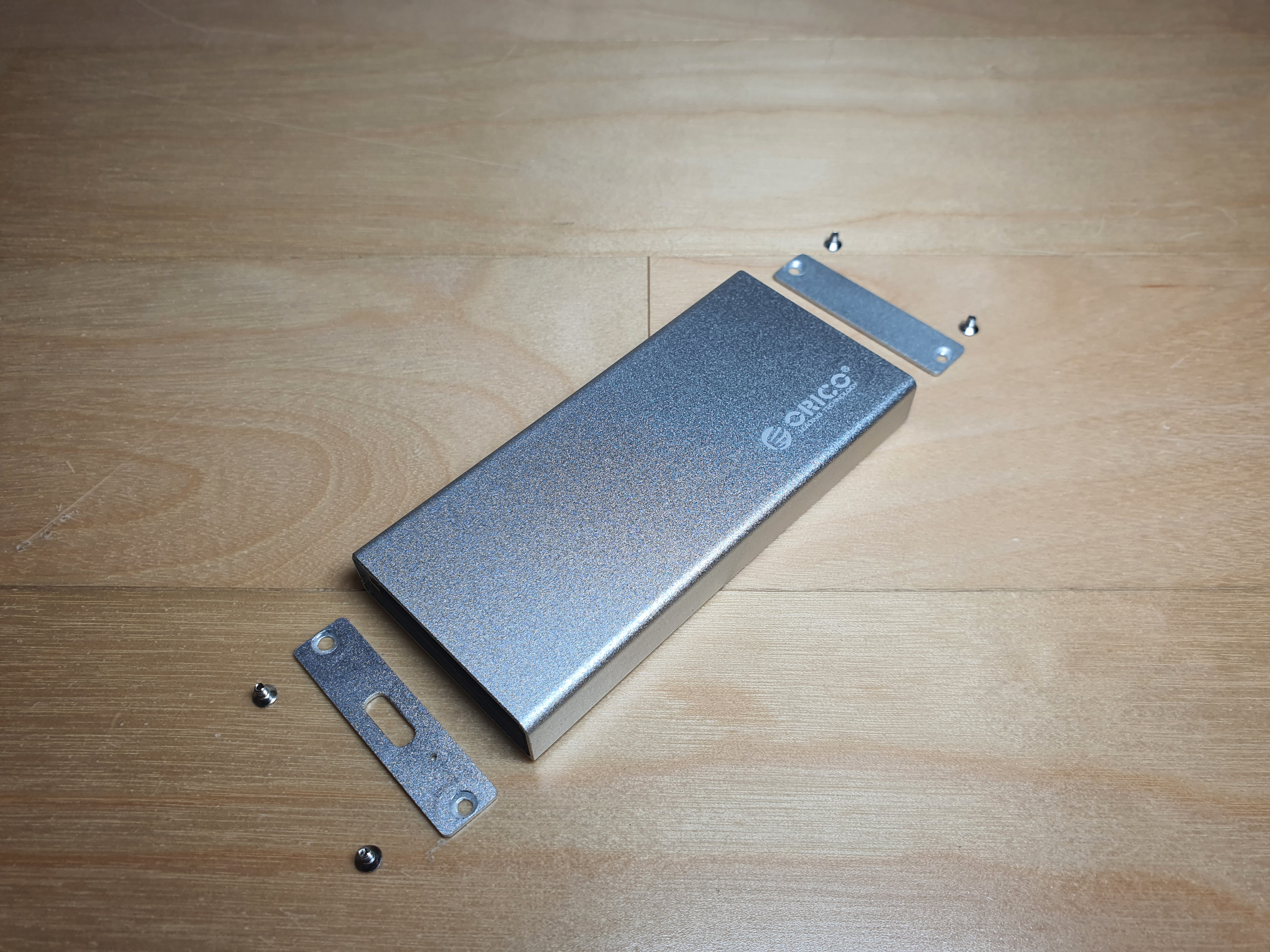

| 미니 무선청소기 리튬폴리머 배터리 교체작업 (0) | 2021.04.17 |