구매해서 사용한지 오래된 제품이지만...아쉬운 마음에 적어봅니다...ㅎ

캠핑 용도는 아니고 가정에서 정전되면 사용하려고 구매했던 제품입니다. ㅎ

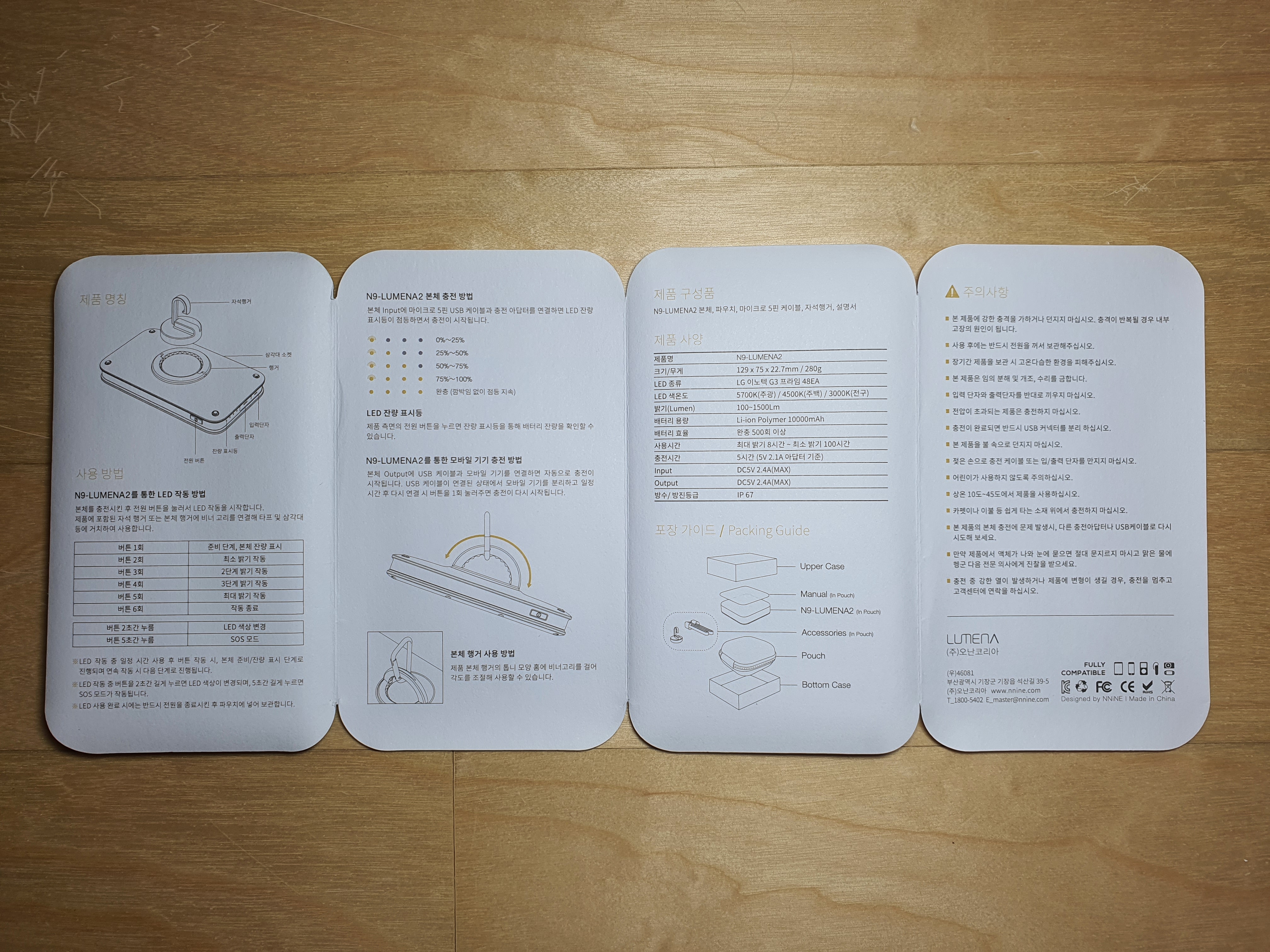

[사양]

최대밝기 1,500Lumen

※ 루멘[Lumen, lm] : 빛의 광선 속도를 나태내는 단위. 1Lumen = 촛불 1개

IP67 방수/방진

3가지 빛 색상 조절기능

용량 : 10,000mAh

마이크로 5핀 USB 충전(5V-2.4A 기준 본체 완충 5시간) 및 보조배터리 기능(5V-2.4A 기본 USB)

Size 129 x 75 x 22.7 mm

Weight 280g

[구성품]

박스, 전용파우치, 랜턴본체, 사용설명서, 악세사리 박스(자석 행거, 마이크로 5핀 케이블, 고리)

전용 파우치 오른쪽에는 랜턴본체, 왼쪽 그물망에 악세사리를 넣을 수 있습니다.

그물망 앞 커버는 랜턴에 스크래치가 나지 않도록 보호해주는 역할을 해줍니다.

[본체 히든 행거]

반원 형상 행거의 내측 톱니 구조는 비너 고리등과 쉽게 연결되며 다양한 각도로 랜턴 거치가 가능합니다.

[Magnetic hook]

기본 구성품인 자석 고리는 본체와 자력으로 결합되는 방식으로 탈착이 용이하며, 랜턴 스탠드나 텐트 등 어디든 자유롭게 제품을 거치해서 사용이 가능합니다. 또한1.5kg의 하중을 견딜 수 있는 네오디움 자석으로 고리부 흰지 구조는 다양한 각도로 조절이 가능합니다. 하지만 지속적으로 사용하다보니 흰지 부분이 분리가 되버리더군요. 다시 밀어넣어서 모양은 유지하고 있는데 내구성이 조금 아쉬운 악세사리입니다.

[제품 설명서]

캠핑을 다니지 않다보니 외부에서 사용한적도 없는데 어느날 보니 사진 왼쪽처럼 메탈블랙이 벗겨지다보니 이부분도 아쉽네요.

밑부분의 삼각대 소켓으로 다양한 악세서리 연결이 가능합니다.

최초 버튼 1회를 누르면 잔량 표시등이 켜지면서 준비단계로 진입합니다.(옆부분 - 사진을 빼먹었네요)

이후 1회 더 누르면 LED가 작동하고 최대 4단계까지 밝기 조절이 가능합니다.

배터리 잔량 표시등

1개 0% - 5%

2개 6% - 35%

3개 36% - 70%

4개 71% - 100%

4개 완충 (깜박임 없이 점등 지속)

LED 작동 중 버튼을 2초간 길게 누르면 LED 및 색상*이 변경되며, 5초간 길게 누르면 SOS 모드가 작동됩니다.

* 색상 : 주광(5,700K) / 주백(4,500K) / 전구(3,000K) 3가지 색

[밝기별 사용 시간]

1,500lm 8h

100lm 100h

최대밝기로 사용 시 98% 전력 소모 후 최소밝기로 변경되며 이후 1시간 더 랜턴 사용이 가능합니다.

'IT > 이것저것' 카테고리의 다른 글

| COMS IF092 블루투스 무선 게임패드 언박싱 (0) | 2023.01.10 |

|---|---|

| 마이크로닉스 MANIC K61 RGB 미니 블루투스 카일박스축 (2) | 2022.01.12 |

| 오아 클린이워터B 휴대용 무선 구강세정기 후기 (0) | 2022.01.10 |

| 인체공학 손목보호 코시 버티컬 이지 마우스(M3124) (0) | 2021.05.21 |

| ORICO 알루미늄 USB3.1 Type-C mSATA SSD 케이스 (0) | 2021.05.14 |