1. 개요

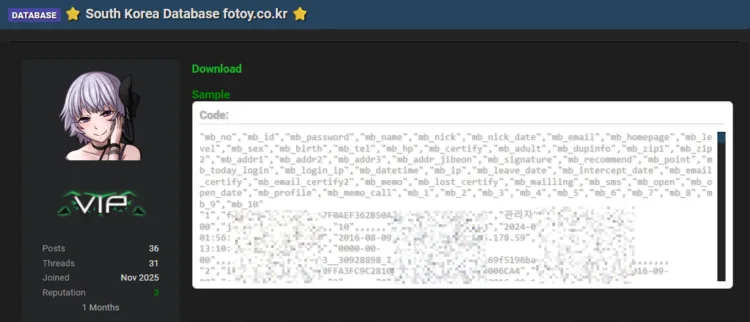

- 2025년 12월 24일(크리스마스 이브), 국내의 대표적인 인생 사진 관리 및 포토 플랫폼인 'Fotoy(fotoy.co.kr)'가 대규모 사이버 공격에 노출되어 데이터 침해를 입은 사실이 확인되었습니다.

- 이 사건은 단독적인 공격이 아니라, 전 세계적으로 약 59,000대 이상의 서버를 단 48시간 만에 감염시킨 대형 사이버 스파이 캠페인 '오퍼레이션 PCPcat(Operation PCPcat)'의 일환으로 발생했습니다.

2. 피해 범위

- 대상: Fotoy(포토이)를 포함하여 React 및 Next.js 프레임워크를 사용하는 웹 서버가 주 타깃이었습니다.

- 규모: 이번 캠페인으로 전 세계 59,000여 개의 서버가 침해되었으며, Fotoy는 한국 내 주요 피해 기업 중 하나로 지목되었습니다.

- 영향: 단순한 서비스 중단을 넘어 서버의 관리자 권한이 탈취됨에 따라, 해당 플랫폼을 이용하는 일반 사용자의 데이터베이스 접근 권한까지 공격자에게 넘어간 것으로 파악됩니다.

3. 유출 항목

- 보도된 기술적 분석에 따르면 공격자들은 시스템 깊숙이 침투하여 다음과 같은 민감 정보를 탈취했습니다.

- 서버 자격 증명: .env 환경 설정 파일, SSH 암호화 키, 클라우드 서비스(AWS 등) 접속 계정 정보.

- 사용자 데이터: 플랫폼 내 저장된 사용자 계정 정보(ID, 비밀번호) 및 데이터베이스 내 개인정보.

- 잠재적 피해: 사진 관리 서비스의 특성상 사용자가 업로드한 비공개 사진 파일 및 메타데이터(위치 정보 등)의 유출 가능성도 높게 제기되고 있습니다.

4. 원인

- 이번 사태의 핵심 원인은 웹 개발에 널리 쓰이는 프레임워크인 Next.js와 React의 치명적인 보안 취약점이었습니다.

- 취약점 악용: 공격자들은 CVE-2025-29927 및 CVE-2025-66478로 명명된 취약점을 악용했습니다.

- 공격 기법: '프로토타입 오염(Prototype Pollution)' 기법을 사용해 원격에서 임의 코드를 실행(RCE)하고 서버 제어권을 획득했습니다.

- 확산 방식: 자동화된 봇을 통해 취약한 버전의 프레임워크를 사용하는 서버를 무차별 스캔하고 감염시키는 방식을 사용했습니다.

5. 대응

- 국제 공조 및 탐지: 싱가포르와 런던의 보안 연구팀(Data Breaches Digest, IT Boltwise 등)이 해당 캠페인을 탐지하고 'Operation PCPcat'으로 명명하여 경보를 발령했습니다.

- 기술적 조치: 보안 업체들은 침해된 서버에서 발견된 악성코드(GOST, Fast Reverse Proxy 등)의 차단과 프레임워크의 긴급 보안 패치 적용을 권고했습니다.

- 서비스 조치: 피해를 입은 기업들은 서버를 긴급 점검하고, 사용자들에게 비밀번호 변경을 안내하는 등의 조치를 취하고 있는 상황입니다.

6. 문제점

- 프레임워크 의존성의 위험: 개별 기업의 보안 실수라기보다, 널리 쓰이는 개발 프레임워크 자체의 취약점이 뚫리면서 Fotoy와 같이 보안 관리를 수행하던 기업들도 속수무책으로 당할 수밖에 없었던 '공급망 보안'의 한계가 드러났습니다.

- 탐지의 어려움: 공격자가 설치한 백도어가 시스템 재부팅 후에도 자동으로 다시 실행되도록 설계되어(시스템 서비스 등록), 일반적인 점검으로는 피해 사실을 뒤늦게 인지할 수밖에 없었습니다.

- 프라이버시 침해 심각성: 사진 플랫폼의 특성상 단순 텍스트 정보 유출보다 사용자의 사생활 침해 강도가 훨씬 높아, 2차 피해(피싱, 협박 등)가 우려되는 상황입니다.

'IT > News' 카테고리의 다른 글

| 2025.12.26 케이씨앤디(KC&D) 납품업체 해킹 대한항공 임직원 개인정보유출 정리 (0) | 2025.12.29 |

|---|---|

| 2025.12.28 인천인하대 랜섬웨어 감염 요약 (0) | 2025.12.29 |

| 2025.12.24 신세계그룹 악성코드감염 임직원 정보유출 요약 (0) | 2025.12.26 |

| 2025.12.23 아시아나항공 해킹 임직원 개인정보유출 요약 (0) | 2025.12.25 |

| 2025.12.21 아임웹 관리자 피싱메일 요약 (0) | 2025.12.22 |